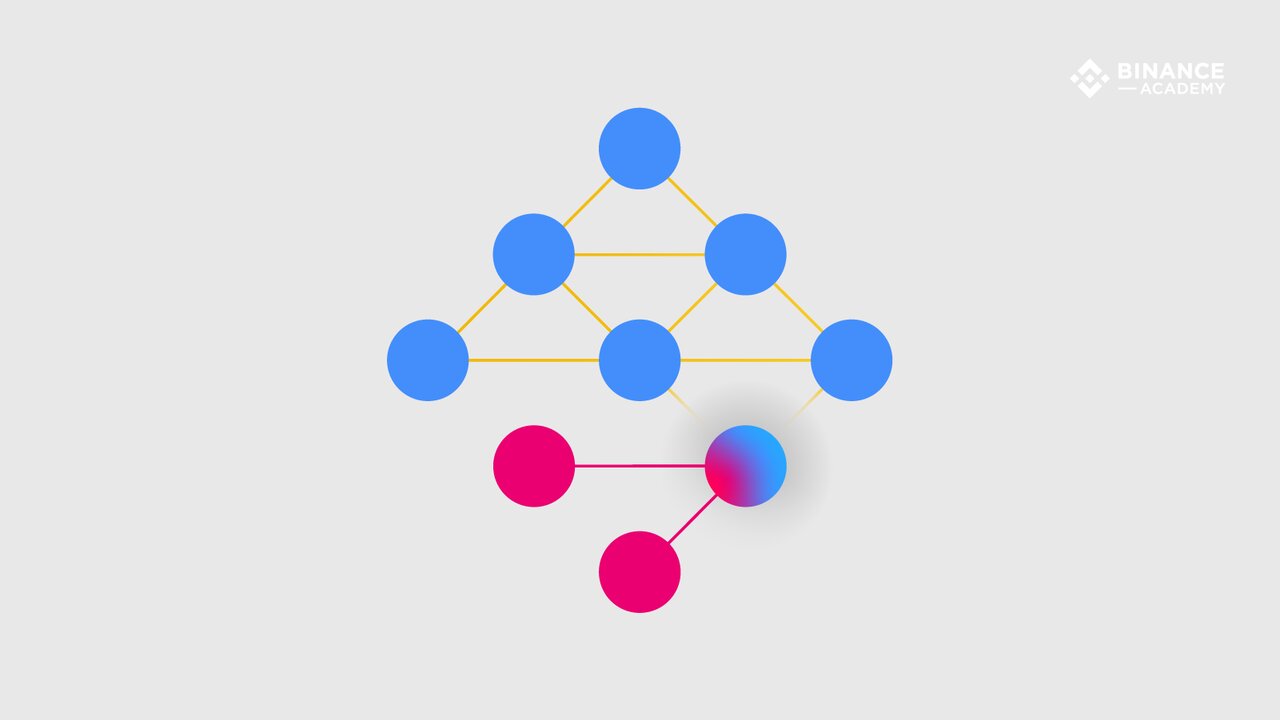

به گزارش ایمنا، حمله Sybil نوعی حمله سایبری مخرب است که شبکههای همتا به همتا P2P و دارای مکانیسم اجماع اثبات سهام Proof Of Stake را بیشتر هدف قرار میدهد. این حمله شامل یک سیستم مرکزی که میتواند چندین نود اعتبار سنج را به طور همزمان جعل و اجرا کند تا درنهایت قدرت نفوذ به شبکه را داشته باشد. این نوع حملهها مدتها قبل از شبکههای بلاکچین وجود داشته است. تقریباً میتوان از آن در هر نوع شبکه P2P استفاده کرد، بنابراین یک تهدید کاملاً جدی برای بسیاری از برنامهها است. این حملات قبلاً در شبکههای کامپیوتری با نامهای دیگری از جمله Pseudospoofing و Sock Puppets انجام شده است.

اصطلاح حمله Sybil اولین بار در سال ۲۰۰۲ توسط برایان زیل، استاد و محقق علوم کامپیوتری در مایکروسافت ابداع شد. او نام این حملهرا از روی نام سیبیل دورست، یک بیمار روانی مشهور که دچار بیماری اختلال هویتی بود، نامگذاری کرد. حمله Sybil که یادآور بیماری دورست است، شامل چندین هویت جعلی است که همگی توسط یک سیستم مرکزی در یک شبکه کنترل میشوند. اگرچه به نظر میرسد هویتها در بلاکچین به عنوان نودهایی کاملاً متمایز هستند، اما در واقعیت همه آنها به یک سیستم مرکزی خدمت میکنند.

نمونهای از یک حمله Sybil

مرورگر Tor را در نظر بگیرید. شبکه آن بر پایه یک مدل نظیر به نظیر کار میکنند. نودهای آن وعده میدهند کاربران به صورت کاملاً ناشناس قادر به گشت و گذار در اینترنت خواهند بود. با این حال، ممکن است یک موجودیت بدخواه یا حتی کنترلکننده و نظارتی نظیر آژانس امنیت ملی آمریکا (NSA)، دهها، صدها یا هزاران گره را به عنوان قابل اعتماد عبور بدهد. امنیت شبکه در این صورت به طور کامل نقض شده و حریم خصوصی دیگر حفظ نمیشود.

علت این است که در این سیبل اتک نودهای ورودی و خروجی توسط آژانس امنیت ملی کنترل میشوند. در نتیجه ترافیک تمام کاربرانی که داده متعلق به آنها از این گرهها عبور میکنند، مانیتور خواهد شد. شاید تصویر کنید یک حمله سیبل این چنینی بیشتر روی کاغذ امکانپذیر بوده و در عمل پیادهسازی آن کار بسیاری دشواری است، اما در سال ۲۰۱۴، شبکه Tor هدف چنین حملهای قرار گرفت.

زنجیره اعتماد

زنجیره اعتماد Chain Of Trust را میتوان یکی از مهمترین اقدامات امنیتی بلاکچین در برابر حملات سیبل در نظر گرفت. در شبکههای بلاکچین، اطلاعات شبکه و تاریخچه آن در بین تمام نودهای شبکه (کاربران و سیستمهای ماینر) توزیع میشود؛ بنابراین، اگر یک نود بخواهد به نفع خود اطلاعات را دستکاری کند، طبیعتاً اطلاعات دستکاری شده آن با اطلاعات پایگاه داده دیگر نودها تناقض داشته و بلافاصله رد میشود. اگرچه مراحل زنجیره اعتماد در بلاکچین، امکان ایجاد حملات سیبل را به حداقل میرساند، اما هکرها در سال ۲۰۱۵ توانستند به شبکههای بلاکچینی نفوذ کنند. همچنین، حملات ۵۱ درصد منجر به ایجاد یک اتریوم جدید و جدا شدن اتریوم کلاسیک از آن شدند.

الگوریتمهای اجماع

شبکههای بلاکچینی مختلف، دارای الگوریتمهای اجماع مختلف هستند که از جمله آنها میتوان الگوریتم اثبات کار Proof of Work، اثبات سهام Proof of Stake، اثبات سوزاندن Proof of Burn، اثبات ظرفیت Proof of Capacity، اثبات زمان سپری شده Proof of Elapsed Time و … را نام برد. هر ارز دیجیتال از یک یا ترکیبی از الگوریتمهای اجماع بهره میگیرد. این الگوریتمها، انجام حملات سیبل برای هکرها را دشوار میکنند؛ برای مثال، در ارز دیجیتال بیتکوین از الگوریتم اثبات کار استفاده میشود. به این معنی که برای دسترسی به شبکه بلاکچین بیتکوین، باید از ماینرها و قدرت پردازندههای قوی استفاده شود. در این صورت، هکر برای اینکه بتواند هویتهای جعلی خود را مدیریت کند، باید چندین پردازنده قوی را هدایت کند که برای مدیریت هر یک از آنها به هزینه بالایی نیاز است. اگرچه این کار، امکان حمله سیبل را غیرممکن نمیکند، اما سبب میشود که هکر از چنین حملهای، بهخصوص در شبکههای بزرگ، صرفنظر کند.

اعتبار بیشتر نودهای قدیمی

یکی دیگر از روشهای شبکههای بلاکچینی برای جلوگیری از حملات سیبیل، اعتبار بخشیدن به نودهای قدیمی شبکه است به طوری که برخی از نودهای شبکه که سابقه طولانیتری دارند و اقدام خرابکارانهای از آنها سر نزده است، اعتبار و قدرت مانور بیشتری در شبکه خواهند داشت. در این صورت، نودهای جدید و جعلی، هیچ رأی یا قدرت مانوری در شبکه نخواهند داشت؛ یعنی اگر ۱۰۰ حساب جعلی هم در شبکه وجود داشته باشد، همگی آنها به اندازه یک نود قدیمی، اعتبار و قدرت نخواهند داشت.

موارد فوق، برخی از اقدامات بلاکچین در مقابله با حملات سیبیل هستند، البته موارد دیگری را نیز میتوان به لیست فوق اضافه کرد، اما باید در نظر داشته باشیم که هرگز امنیت در سیستمهای آنلاین به ۱۰۰ درصد نمیرسد چرا که هکرها هر بار با روشهای قویتر و خلاقانهتر، مرزهای امنیتی را در هم میشکنند. البته متخصصین امنیت هم بیکار نمینشینند و هر بار راهحلهای بهتری را برای مقابله با آنها در نظر میگیرند و این چرخه همچنان ادامه دارد.

نظر شما